OKX & SlowMist 联合发布|Bom 恶意软件席卷上万用户,盗取资产超 182 万美元

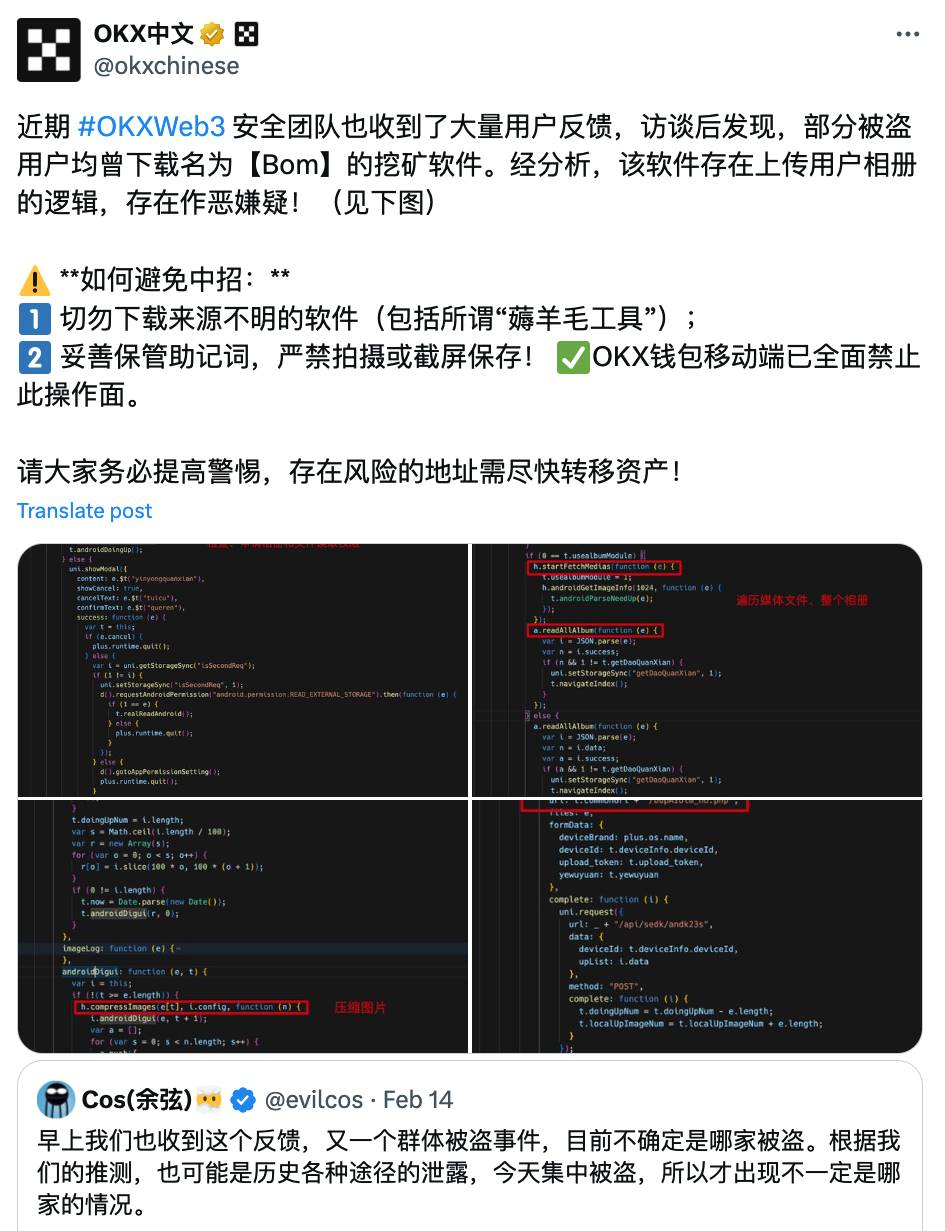

2025 年 2 月 14 日,多名用户集中反馈钱包资产被盗。经链上数据分析,被盗案例均符合助记词/私钥泄漏的特征。进一步回访受害用户后发现,他们大多曾安装并使用过一款名为 BOM 的应用。深入调查表明,该应用实为精心伪装的诈骗软件,不法分子通过该软件诱导用户授权后,非法获取助记词/私钥权限,进而实施系统性资产转移并隐匿。因此,SlowMist AML 团队和 OKX Web3 安全团队对该恶意软件的作案手法进行调查和披露,并进行链上追踪分析,希望给更多用户提供安全警示与建议。

经过用户同意,OKX Web3 安全团队收集了部分用户手机上的 BOM 应用程序的 apk 文件进行分析,具体细节如下:

(一)结论

1. 该恶意app 在进入合约页面后,以应用运行需要为由,欺骗用户授权本地文件以及相册权限。

2. 获取用户授权后,该应用在后台扫描并收集设备相册中的媒体文件,打包并上传至服务端。如果用户文件或相册中有存储助记词、私钥相关信息,不法分子有可能利用该应用收集到的相关信息盗取用户钱包资产。

(二)分析过程

1、样本初步分析

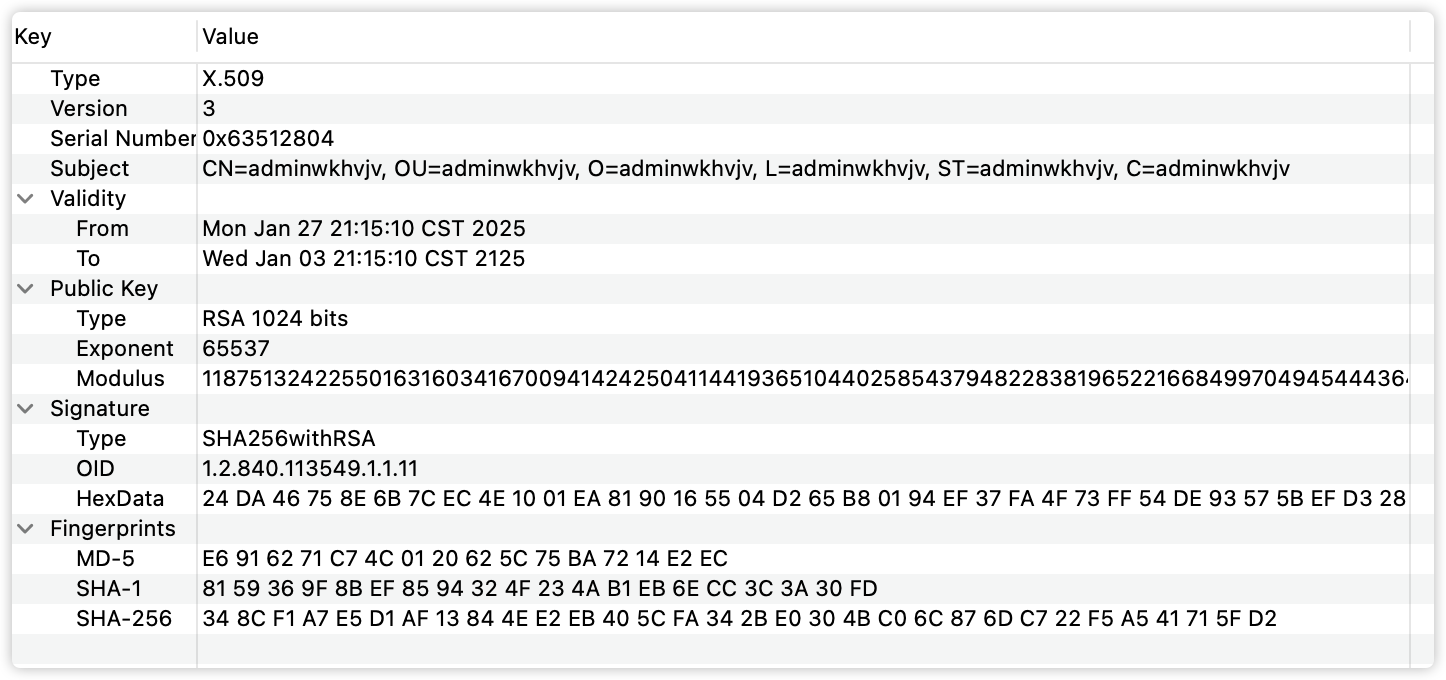

1)应用签名分析

签名subject 不规范,解析后为 adminwkhvjv,是一堆没有意义的随机字符,正常应用一般为一段有意义的字母组合。

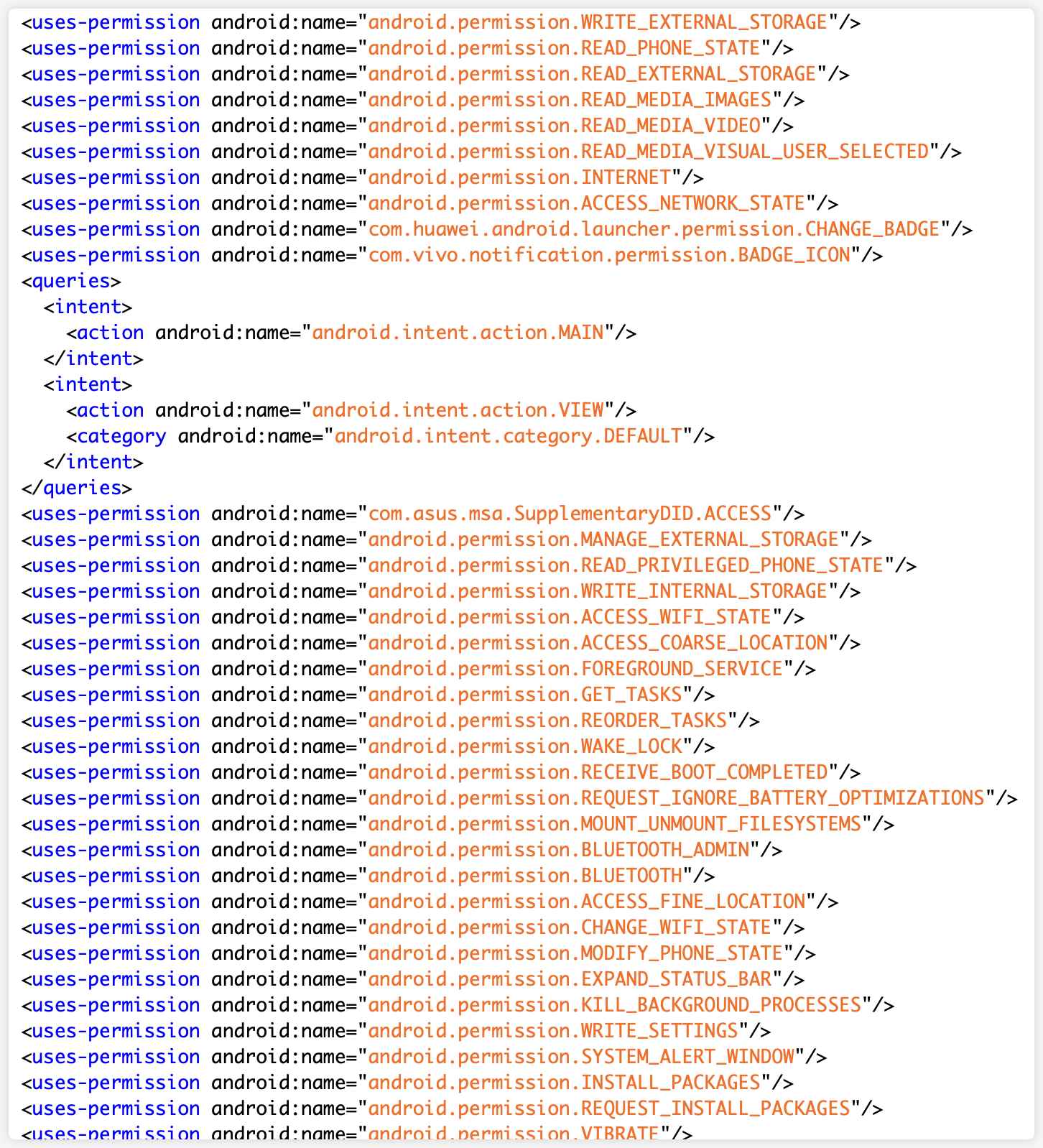

2)恶意权限分析

在该应用的AndroidManifest 文件中可以看到,注册了大量权限。其中包含一些信息敏感的权限,包括读写本地文件、读取媒体文件、相册等。

2、动态分析

由于分析时app 后端接口服务已下线,app 无法正常运行,暂无法进行动态分析。

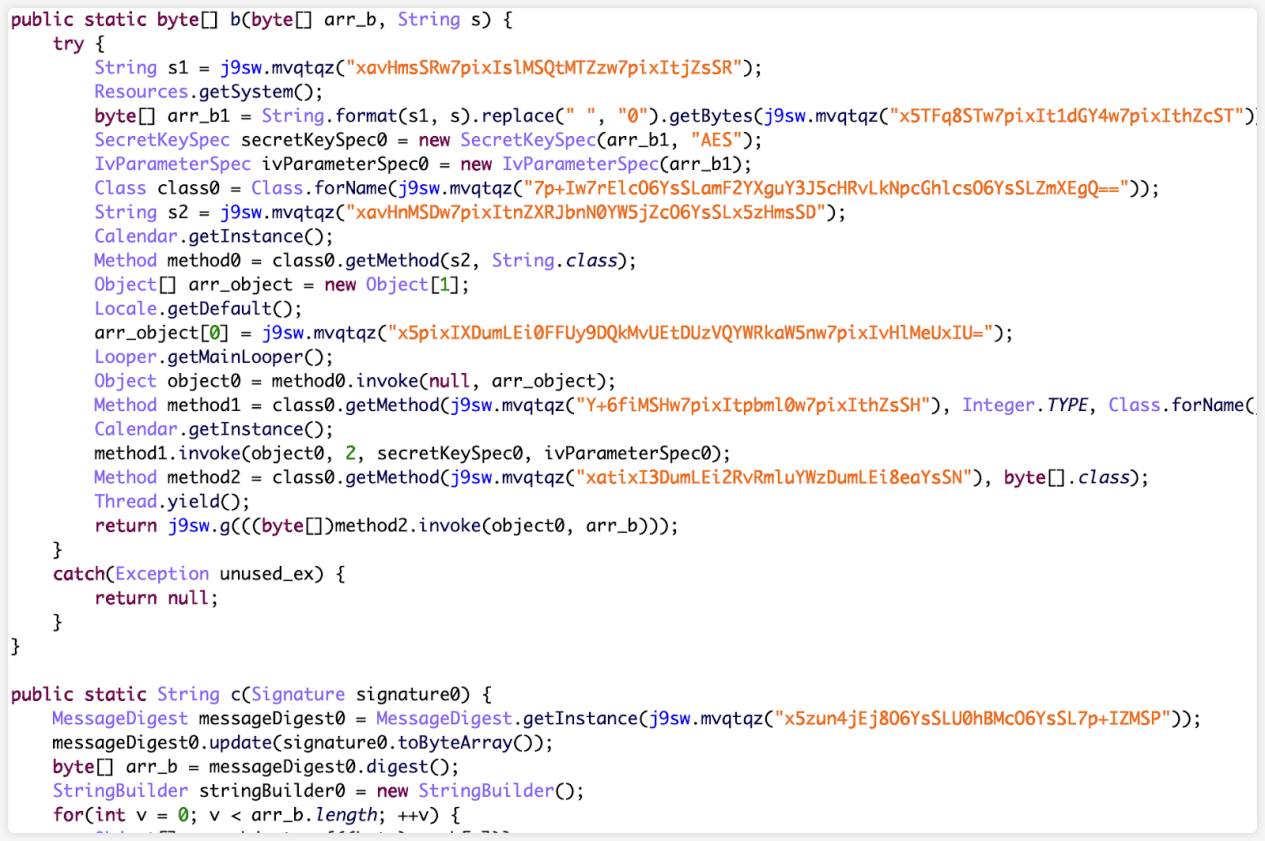

3、反编译分析

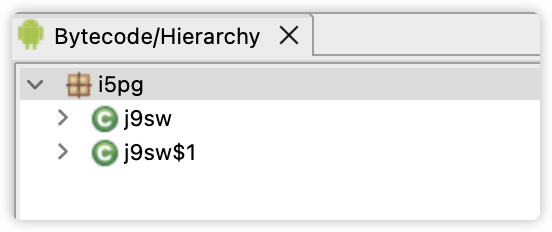

反编译后发现,该应用中dex 中的类数量非常少,针对这些类进行了代码层面的静态分析。

其主要逻辑为解密一些文件,并加载application:

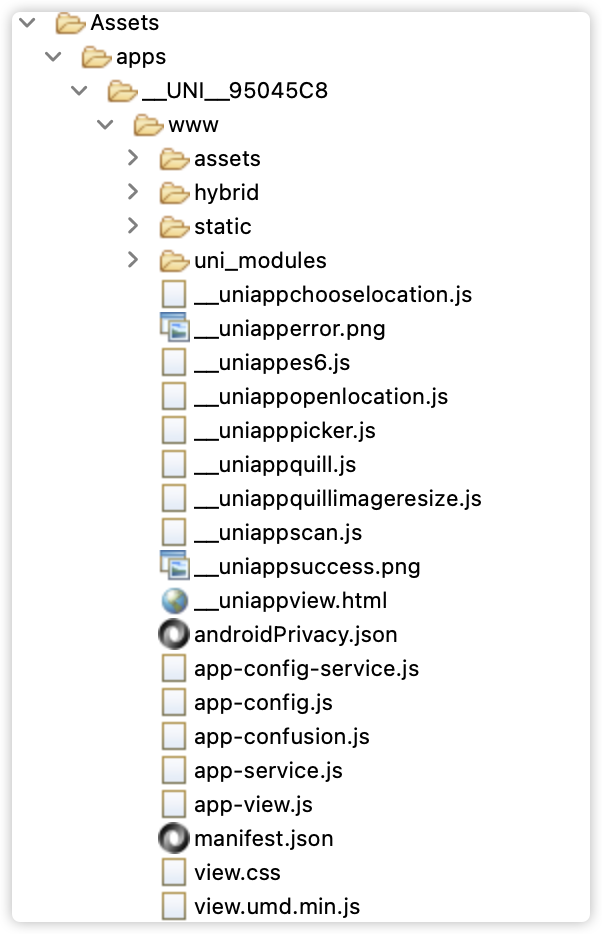

在assets 目录下发现 uniapp 的产物文件,表明该 app 使用了跨平台框架 uniapp 进行开发:

在uniapp 框架下开发的应用的主要逻辑在产物文件 app-service.js 中,部分关键代码被加密至 app-confusion.js 中,我们主要从 app-service.js 开始分析。

分享链接: - 区块链日报

免责声明:本站所有内容不构成投资建议,币市有风险、投资请慎重。